Siber Operasyonlar Güvenlik Temelleri Eğitimi

Why take this course?

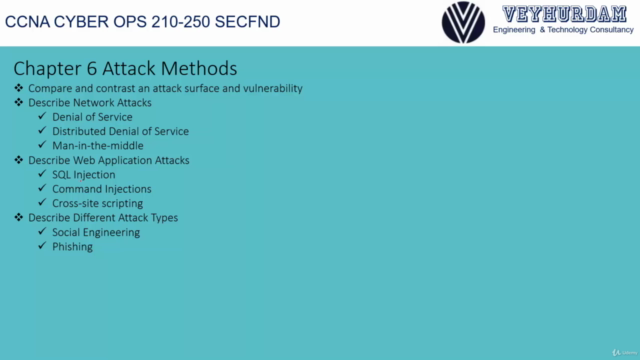

İstemçi atakları, bilgisayar ağı veya diğer sistemlere zarar vermek için kullanılan ve genellikle güvenlik zenginliğine karşı saldırlar yapılan tip veya yöntemlerdir. Bu ataklar, sertifikaların alınması, kimlik bilgilerin kullanılması, hizmetlerin anlaşılması veya sistemlerin kontrolünü aşaması gibi faaliyetleri içerir. İşte bu kategoriye ait daha detaylı atak tipleri:

6.5.a Buffer Overflows: Bellek yetersizliğini geçirmek ve programın yönetilen bellekteki bölümün geçici veya zararlı verileri sızabilme tekniğidir. Bu, genellikle stack-based veya heap-based olarak sınıflandırılabilir ve hafifçe programları yöneticisi arası geçici programlama (Gadget Chain) kullanarak tetiklenebilir.

6.5.b Command and Control (C2): Müsait bir sistemden (örneğin, bir malvara sürekli olarak giriş yapan bir sunucuda) uzaktan yönetim sağlanan ve zayıf bir cihazı kontrol etmenin bir yoludur. C2 kanalları, şifreli HTTP, P2P ağları, Instant Messaging hizmetleri gibi pek çeşitli olabilir.

6.5.c Malware: Üzüyucu yazılımlar (viruslar, trojaneler, wormlar ve ransomware) gibi kapsamlı bir sürümdür. Malware genellikle e-posta üzerinden gönderilerek tetiklenebilir ve hedefleri karmaşık hataları yaratarak çalışabilir.

6.5.d Rootkit: Sistemin yöneticisi veya başka bir kullanıcıyla benzer gizli düzeyde çalışma yetkilerini sağlayan yazılımdır. Rootkitler, sistem durumunu saklamayı ve yanlış girişi gözlemlenen kullanıcıların eylemlerini engellemesini sağlayabilir.

6.5.e Port Scanning / Port Tarama: Ağda bulunan cihazların hangi bağlantı noktaları (ports) açık olduğunu keşfetmek için kullanılan tekniktir. Bu, bir saldırganın hedefin izleyip ve potansiyel kişisel verilerin veya hizmetlerin güvenliğini değerlendirmesine olanak tanıyan araçlar veya diğer saldırlar içerebilir.

6.5.f Host Profiling: Saldırgan, hedef cihazın (veya ağın) yapısını ve güvenlik durumunu keşfedeki tekniktir. Bu bilgiler, sonrası saldırılar için özelleştirilmiş giriş noktaları (exploits) veya hizmetlerin anlaşılması yönünde kullanılabileceği stratejiler belirleyecektir.

6.5.g Social Engineering / Sosyal Mühendislik: İnsanları bilgileri veya erişim sağlarları söylemek için kullanılan psikolojik tekniklerdir. Bu, e-posta oltalaması (phishing), telefonla bir cihazda oturma talep gibi yöntemlerle manifest olarak ortaya çıkar.

6.5.h Evasion Methods: Güvenlik yazılımı ve ağ güvenliği arayüzlerini tümleyerek saldırganın aktivitelerinin tespit edilmesini engelleyen tekniklerdir. Bu, bellek yetersizliğine geçme, kodlaşma (encoding), polimorfizm ve metamorfoz gibi çeşitli stratejiler içerebilir.

6.5.i Traffic Substitution and Insertion: Ağ trafiğinde normal görevlerle birlikte zararlı paketlerin yerleştirilmesini veya yönlendirilmesini sağlayan tekniklerdir. Bu, denetim açıklamalarını geçirmek veya cihazları arasında zararlı verileri yoksendi gibi saldırlara yol açabilir.

6.5.j Pivot: Bir cihazdan başladıktan sonra diğer cihazlara erişmek için ortak bir cihazı (pivot) kullanan tekniktir. Bu, ağ geçitlerinden veya hizmetler aracılığıyla hala uzaktan erişim sahibine paralö olarak işlev görür.

Bu atak tipleri, sadece teknik açıdan değil, ancak güvenlik stratejilerini ve araçlarını da kapsamlı bir şekilde test etmek için kullanılan bir dizi inceli bir ara. Her biri, sistemlerin ve veri akışların güvenliğini sürdürmek için karmaşık zengin bir ekosistem yönetmek zorundadır.

Course Gallery

Loading charts...