Forense Informático - Quien, Cómo y cuando

Descubre quien ha hackeado tu ordenador, cómo lo ha logrado y cuándo sucedió

4.61 (421 reviews)

1 558

students

4.5 hours

content

Mar 2025

last update

$19.99

regular price

Why take this course?

🚀 Forense Informático - Quien, Cómo y Cuándo? 👁️🗨️

¿Qué Opinan Mis Estudiantes?

- 🌟 Paulo José da Silva Guzmán: "¡El curso es perfecto! ¡Buena Vida!" (5 estrellas)

- 🌟 Gilberto Perez: "Es básico pero bueno para los que están iniciando, lo recomiendo a personas que desean un conocimiento general y rápido de forense en el mundo informático" (5 estrellas)

- 🌟 Francisco Javier Bernabe Quiroga: "Muy interesante, hace que se incremente el interés por la informática forense" (5 estrellas)

- 🌟 Jorge Alexis Rosales Morales: "Es un buen curso, ya que tiene muchos ejemplos y también la información dada es muy simple de comprender por su lenguaje sin caer en tecnicismos de la práctica con significados rebuscados" (5 estrellas)

- 🌟 Lucas Lop: "Fascinante curso, muy recomendable!!!!" (5 estrellas)

Descripción del Curso:

Bienvenido a esta experiencia enriquecedora dentro del ámbito del Hacking Ético y Seguridad Informática. En este curso Forense Informático - Quien, Cómo y Cuándo?, te sumergirás en el mundo de la investigación forense informática de una manera profesional y práctica.

🔎 Aprenderás a:

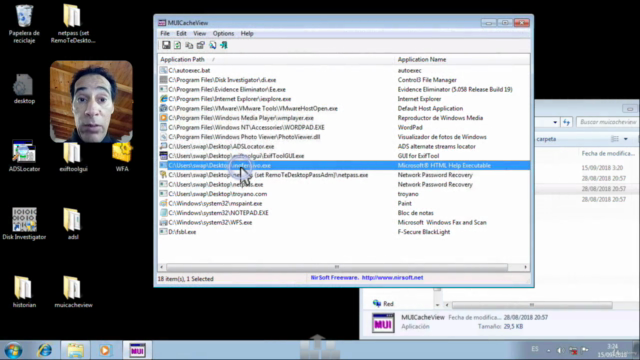

- Utilizar procedimientos y aplicaciones para detectar técnicas instrumentadas por los Hackers.

- Leer clusters de las unidades de almacenamiento y buscar información encubierta en flujos alternos de datos.

- Analizar los datos EXIF.

- Identificar señales típicas de la presencia de un intruso y dominar técnicas de despiste (Anti Forense).

- Compilar herramientas de detección forense en Unix o GNU Linux.

- Comprobar las "tablas de cuantización" de las evidencias y analizar por "minado de datos".

- Descubrir el modus operandi del Hacker, utilizar hashes de contraseñas, y localizar objetos fuera de lo normal en el sistema.

- Ver la "Metadata" de las evidencias para desvelar información oculta sobre el atacante.

- Desencriptar las cookies del intruso e investigar por qué sitios ha podido navegar, incluyendo la ejecución de aplicaciones en el sistema víctima.

- Aprender una Metodología Forense Rutinaria de detección de anomalías para Unix y GNU Linux.

🎉 ¡ATENCIÓN! 🎉

- NUEVAS CLASES AGREGADAS A PEDIDO DE MIS ESTUDIANTES: Siempre buscamos mantener el contenido del curso actualizado. En caso de que sean necesarias nuevas clases o metodologías, las sumaremos al final del curso.

- Actualizaciones: Te mostramos cómo realizar los laboratorios desde diferentes dispositivos o sistemas operativos.

¡Inscríbete y transforma tu carrera en Ciberseguridad con conocimientos prácticos y actualizados! 🛡️✨

Este curso está diseñado para que tus habilidades en ciberseguridad y análisis forense sean reconocidas y valiosas en cualquier entorno de TI. ¡No te pierdas esta oportunidad! 🎓🚀

Course Gallery

Loading charts...

Related Topics

1895620

udemy ID

05/09/2018

course created date

23/11/2019

course indexed date

Bot

course submited by